GEWERBLICHE CYBERVERSICHERUNG

Internetrisiken abdecken

Man meint oft, es trifft nur die Großen. Doch von Cyberangriffen sind mittlerweile leider auch kleinere Unternehmen und sogar Freiberufler|innen betroffen. Trotz Virenscanner und Firewall! Der finanzielle Aufwand zur Beseitigung der Schäden kann immens sein. Zudem können Schadenersatzansprüche entstehen, Kosten für eine anwaltliche Beratung und vieles mehr. Eine Cyberversicherung schützt zwar nicht vor den Gefahren, deckt aber die möglichen Folgekosten ab.

Insbesondere wenn über die eigene Website Daten von Dritten erhoben werden, die von Kund|innen bei Online-Bestellungen zum Beispiel, kann es heikel – und teuer – werden. Über eine Cyber-Versicherung lassen sich Eigenschäden, Drittschäden und vielfach auch Assistenzleistungen, wie zum Beispiel technischer Support im Schadenfall, abdecken.

Die Versicherung gegen Cyberschäden ist eine noch recht junge Versicherungssparte, deshalb gibt es bislang noch keine einheitlichen Tarifangebote. Bei manchen kann es auch zu Überschneidungen mit bestehenden Betriebs-, Berufs- und/oder Vermögensschadenhaftpflichtverträgen kommen. Wir ermitteln die für Ihren Absicherungsbedarf passenden Vertragsangebote.

Was für Cyberrisiken gibt es?

Zu den Cyberrisiken gehören klassische Schadsoftware wie Trojaner, Würmer und Viren, der Betrug bei Online-Geschäften und dem Online-Banking, Cyber-Mobbing, Identitätsdiebstahl, Rufschädigung und digitale Erpressung – aber auch private Urheberrechtsverstöße und Haftpflichtansprüche wegen ungewollter Übermittlung von Schadprogrammen!

Phishing, Spyware, Trojaner – die Cybergefahren im einzelnen (Glossar)

Adware

Das sind werbefinanzierte Programme, die jedoch auch als Schadprogramme genutzt werden.

Bluesnarfing

Bluetoothverbindungen werden genutzt, um z.B. an auf Handys gespeicherte Daten (Adressen, Bilder, Identitätscodes) zu kommen.

DoS- und DDoS-Attacke

Der Server wird von außen „angegriffen“, indem eine künstliche Überlastung erzeugt wird. Diese erfolgt in der Regel durch mehrere Computer, sogenannte Botnetze. Der Angriff kann eine Website betreffen, aber auch die komplette Netz-Infrastruktur.

Exploit

Hierbei handelt es sich um einen Programmcode, mit dem Benutzerrechte beeinflusst oder Programmcodes ausgeführt werden können oder sogar ein System zum Absturz gebracht wird.

Fault-Attacke

Angriff auf ein kryptographisches System, in dem der Angreifer eine fehlerhafte Ausführung einer kryptographischen Operation nutzt beziehungsweise aktiv hervorruft.

Identitätsdiebstahl

Mit Hilfe von gestohlenen Identifikations- und Authentifizierungsdaten (Bankdaten, Passwörter, etc.) wird eine fremde Identität angenommen und ein finanzieller Schaden angerichtet.

Keylogger

Als Keylogger wird Hard- oder Software zum Mitschneiden von Tastatureingaben bezeichnet. Sie zeichnen alle Tastatureingaben auf, um sie möglichst unbemerkt an einen Angreifer zu übermitteln. Dieser kann dann aus diesen Informationen für ihn wichtige Daten, wie z. B. Anmeldeinformationen oder Kreditkartennummern filtern.

Malware

Hinter dem Kunstbegriff „Malicious Software“, kurz: Malware, verbergen sich Schadprogramme, die auch unter den Bezeichnungen Trojaner, Viren oder Würmer bekannt sind. Mit Hilfe dieser Programme werden unerwünschte und zumeist schädliche Funktionen ausgeübt.

Nicknapping

Als „Nicknapping“ bezeichnet man einen Cyber-Angriff, bei dem der Angreifer unter einem bekannten Namen oder Pseudonym auftritt. Das kann dazu führen, dass der Angreifer wie der ursprüngliche Inhaber agieren kann. Ein Beispiel sind Twitterkonten, über die Falschmeldungen lanciert werden.

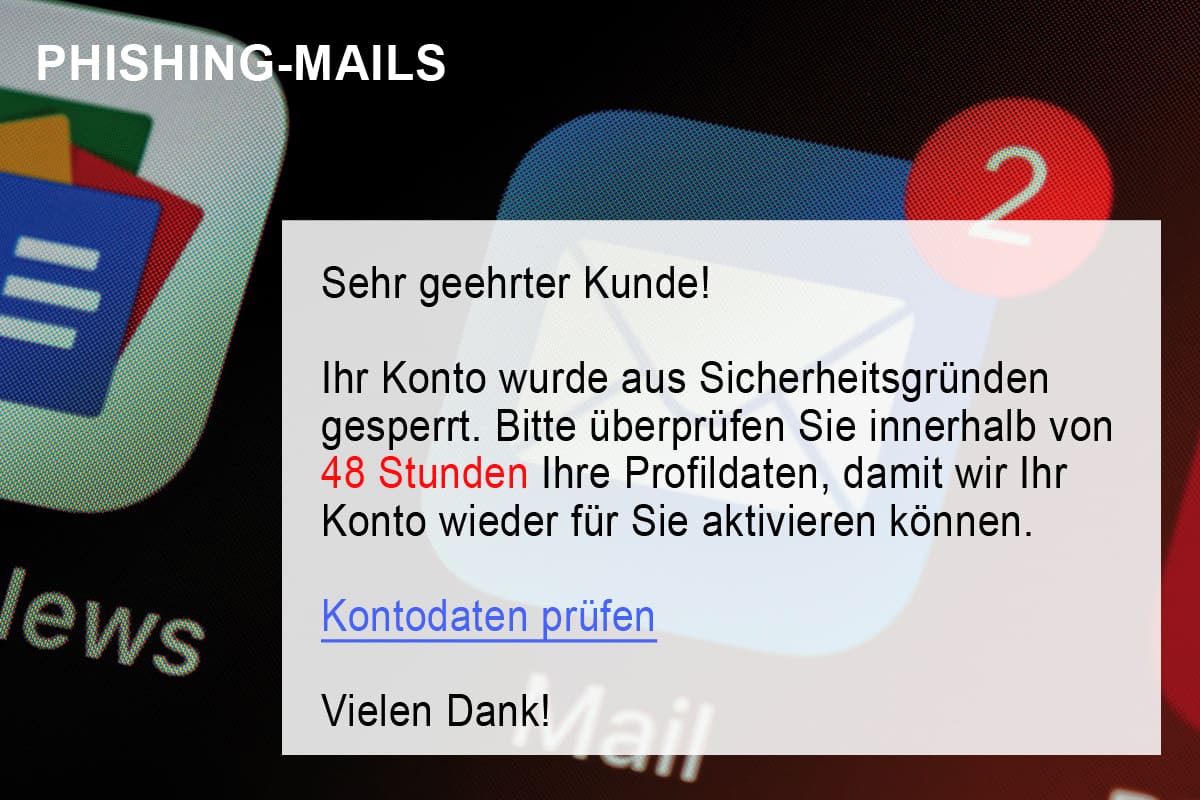

Phishing oder Pharming

Beide Methoden haben zum Ziel, an Zugangsdaten zu gelangen. Phishing ist der Versuch, über gefälschte Webseiten, per E-Mail oder Kurznachrichten persönliche Daten oder Anmeldedaten von Internetnutzern abzugreifen. Die Daten eines Benutzers werden dann für betrügerische Aktionen genutzt. Der Unterschied zum Phishing wird beim Pharming die Infrastruktur so manipuliert, dass das Opfer auch dann auf einer gefälschten Webseite landen, wenn die korrekte Adresse des Dienstes eingeben wurde.

Ransomware

Der Zugriff auf Daten oder das ganze System wird eingeschränkt oder komplett verhindert. Nur gegen Lösegeldzahlung (ransom) wird der Zugriff wieder freigegeben. In diesem Fall spricht man von digitaler Erpressung.

Scareware

Scareware wird eine Software genannt, die man meist selbst beim Surfen im Internet, durch Täuschung und Vorspiegelung falscher Tatsachen oder aber auch einfache technische Unkenntnis selbst installiert. Dieses kann zum Beispiel in Zusammenhang mit einer fingierten Fehlermeldung passieren, indem ein Sicherheits-Check. Oder Sicherheits-Update angeboten wird.

Spear-Phishing

Spear-Phishing ist eine besondere Form eines Phishing-Angriffs, der sich meist gezielt gegen einen kleinen Nutzerkreis richtet, z.B. Leitungspersonen in einem Unternehmen, wissenschaftliche Abteilungen, etc.. Meist erfolgt der Angriff durch einen glaubwürdigen Kontext. Der finanzielle oder immaterielle Schaden kann immens sein.

Spoofing

Hierunter vesteht man eine Verschleierungs- oder Manipulationssoftware, die verschiedene Täuschungsversuche zur Verschleierung der eigenen Identität und zum Fälschen übertragener Daten genutzt wird. Das Ziel besteht darin, die Integrität und Authentizität der Informationsverarbeitung zu untergraben.

Spyware

Darunter versteht man Programme, die heimlich Informationen über die Benutzer bzw. die Nutzung eines Rechners sammelt und an den Urheber der Spyware weiterleitet. Sie sollte nicht unterschätzt werden, denn sie wird auch eingesetzt, um an sicherheitsrelevante Informationen zu kommen.

Trojaner

Ein Trojanisches Pferd, oft auch (fälschlicherweise) kurz Trojaner genannt, ist ein Programm mit einer verdeckten Funktion oder Wirkung. Ein Trojanisches Pferd verbreitet sich nicht selbst, sondern wirbt mit der Nützlichkeit des Wirtsprogrammes für seine Installation durch den Benutzer. Siehe auch Malware.

Virus

Klassische Form von Schadsoftware, die sich selbst verbreitet und unterschiedliches Schadpotenzial in sich tragen kann. Viren treten in Kombination mit einem Wirt auf, zum Beispiel einem infizierten Dokument oder Programm.

Wurm

Bei (Computer-, Internet-, E-Mail-)Würmern handelt es sich um Schadsoftware, ähnlich einem Virus, die sich selbst reproduziert und sich durch Ausnutzung der Kommunikationsschnittstellen selbstständig verbreitet.

Welche Schäden können entstehen?

In erster Linie entstehen natürlich finanzielle Schäden durch die Schadenbeseitigung und die Wiederherstellung der Daten und der Systeme. Zudem liegt möglicherweise ein Betriebsunterbrechungsschaden vor, da nur eingeschränkt oder überhaupt nicht gearbeitet werden kann. Bei Online-Portalen liegt der gesamte Verkauf lahm.

Hinzu kommen gegebenenfalls weitere Kosten, an die man weniger denkt: zum Beispiel Informationskosten beim Verlust personenbezogener Daten, Lösegeldzahlungen bei digitaler Erpressung und/oder Kosten für die Durchsetzung oder Abwehr von Ansprüchen.

Ebenso können Drittschäden entstehen, wenn nämlich mit Hilfe der gestohlenen Datensätze beispielsweise Geschäfte getätigt werden und die Geschädigten Schadenersatz verlangen. Ganz zu schweigen von Schadenersatzansprüchen im Rahmen der Haftung bei der Weiterverbreitung von Computerviren an Dritte.

Was ist versicherbar?

Versicherbar sind die Eigenschäden, also sämtliche Kosten zur Schadenbeseitigung und Wiederherstellung. Das schließt auch Kosten der IT-Forensik ein. Ebenso versicherbar sind die Betriebsunterbrechungskosten.

Zusätzlich sind Vermögensschäden versicherbar, zum Beispiel Schadenersatzforderungen Dritter, Verteidigungskosten bei Strafverfahren, finanzielle Ansprüche bei Rufschädigung oder Kosten durch Datenrechtsverletzungen.

Birgit Bödeker

Tel. 0421 – 95 85 60

b.boedeker@versicherungskontor.net